Linux SSH കീ നീക്കംചെയ്യൽ: എല്ലാ രീതികളും നുറുങ്ങുകളും

പ്രവേശനം

Linux SSH കീ നീക്കംചെയ്യൽ പ്രക്രിയ, പ്രത്യേകിച്ച് SSH കീ ഇല്ലാതാക്കുന്നു എന്തെങ്കിലും മാറ്റാൻ ആഗ്രഹിക്കുമ്പോൾ നമുക്ക് എടുക്കാവുന്ന ഒരു നിർണായക ഘട്ടമാണിത്. ഞങ്ങളുടെ SSH കണക്ഷനുകളുടെ സുരക്ഷ വർദ്ധിപ്പിക്കുന്നതിനോ പുതിയത് സൃഷ്ടിക്കുന്നതിനോ SSH സുരക്ഷാ കോൺഫിഗറേഷൻ പ്രക്രിയ തുടരുന്നതിന് കീകൾ റദ്ദാക്കാൻ ഞങ്ങൾ ആഗ്രഹിച്ചേക്കാം. ഈ ലേഖനത്തിൽ, SSH കീ ഇല്ലാതാക്കൽ പ്രക്രിയ നടപ്പിലാക്കാൻ കഴിയുന്ന രീതികൾ, അതിന് എന്ത് ഗുണങ്ങളും ദോഷങ്ങളുമുണ്ട്, സാധ്യമായ ഇതര പരിഹാരങ്ങൾ എന്നിവ ഞങ്ങൾ ചർച്ച ചെയ്യും. സാമ്പിൾ ആപ്ലിക്കേഷനുകൾ ഉപയോഗിച്ച് ഞങ്ങൾ പ്രക്രിയകളെ ശക്തിപ്പെടുത്തുകയും അവസാന ഭാഗത്ത് പതിവായി ചോദിക്കുന്ന ചോദ്യങ്ങൾക്ക് ഉത്തരം നൽകുകയും ചെയ്യും.

1. എന്താണ് SSH കീ, എന്തുകൊണ്ട് നീക്കംചെയ്യൽ ആവശ്യമായി വന്നേക്കാം?

റിമോട്ട് സെർവറുകളിലേക്ക് സുരക്ഷിതമായ കണക്ഷനുകൾ പ്രാപ്തമാക്കുന്ന ഒരു പ്രോട്ടോക്കോളും ടൂൾസെറ്റും ആണ് SSH (സെക്യൂർ ഷെൽ). "കീ അടിസ്ഥാനമാക്കിയുള്ള പ്രാമാണീകരണം" രീതി സുരക്ഷിതവും പ്രായോഗികവുമായ ഉപയോഗം വാഗ്ദാനം ചെയ്യുന്നു. ഇനിപ്പറയുന്ന സന്ദർഭങ്ങളിൽ Linux SSH കീ നീക്കംചെയ്യൽ ആവശ്യമായി വന്നേക്കാം:

- സുരക്ഷ: നിങ്ങളുടെ കീ ചോർന്നുവെന്നോ കാലഹരണപ്പെട്ട അൽഗരിതങ്ങൾ ഉപയോഗിച്ച് ജനറേറ്റുചെയ്തെന്നോ നിങ്ങൾക്ക് ആശങ്കയുണ്ടെങ്കിൽ.

- ഉപയോക്തൃ മാറ്റം: സെർവർ കൈമാറ്റം ചെയ്യുക, നിങ്ങളുടെ ടീമിലെ ഒരു പുതിയ അംഗത്തിൽ ചേരുക, അല്ലെങ്കിൽ പ്രോജക്റ്റ് ഉപേക്ഷിക്കുന്ന ഒരു വിദഗ്ദ്ധൻ്റെ ആക്സസ് അസാധുവാക്കുക തുടങ്ങിയ സാഹചര്യങ്ങൾ.

- പുതിയ കോൺഫിഗറേഷൻ: കൂടുതൽ ശക്തമായ അൽഗോരിതങ്ങൾ (ഉദാ. Ed25519) അല്ലെങ്കിൽ വ്യത്യസ്തം SSH സുരക്ഷാ കോൺഫിഗറേഷൻ എന്നതിനായുള്ള കീകൾ പുനരുജ്ജീവിപ്പിക്കുക.

അപകടസാധ്യതയുള്ള സാഹചര്യങ്ങളിൽ മാത്രമല്ല, പതിവ് സുരക്ഷാ നയങ്ങളുടെ ഭാഗമായും SSH കീ നീക്കംചെയ്യൽ മുൻഗണന നൽകാം. ഉപയോഗിക്കാത്തതോ ആവശ്യമില്ലാത്തതോ ആയ കീകൾ ഇല്ലാതാക്കുന്നത് സൈബർ ആക്രമണ സാധ്യതയുള്ള വെക്റ്ററുകൾ കുറയ്ക്കുന്നു.

2. SSH കീ ഇല്ലാതാക്കുന്നതിനുള്ള അടിസ്ഥാന ഘട്ടങ്ങൾ

SSH കീ ഇല്ലാതാക്കുന്നു അല്ലെങ്കിൽ റദ്ദാക്കുന്നതിന്, സാധാരണയായി രണ്ട് വ്യത്യസ്ത പോയിൻ്റുകൾ നോക്കേണ്ടത് ആവശ്യമാണ്:

- ലോക്കൽ മെഷീനിൽ കീകൾ ഇല്ലാതാക്കുന്നു: മിക്കവാറും

~/.ssh/ഡയറക്ടറിയിൽ പ്രത്യേകം (സ്വകാര്യം) കൂടാതെ പൊതുവായ (പൊതു) കീകൾ നീക്കംചെയ്യൽ. - റിമോട്ട് സെർവറിൽ രജിസ്റ്റർ ചെയ്ത കീകൾ ഇല്ലാതാക്കുന്നു: സെർവർ വശത്ത്

~/.ssh/authorized_keysഫയലിലെ വരികൾ വൃത്തിയാക്കുന്നു.

ഈ രണ്ട് പ്രക്രിയകളും സമന്വയത്തോടെ ചെയ്യണം. നിങ്ങളുടെ ലോക്കൽ കീ ഇല്ലാതാക്കിയാലും, സെർവറിലെ വിവരങ്ങൾ അവശേഷിക്കുന്നുണ്ടെങ്കിൽ, ആക്രമണകാരിക്ക് സെർവർ സൈഡ് ഒന്ന് ലഭിച്ചാൽ അത് അപകടസാധ്യത സൃഷ്ടിക്കും.

2.1 ലോക്കൽ കീ ഇല്ലാതാക്കുന്നു

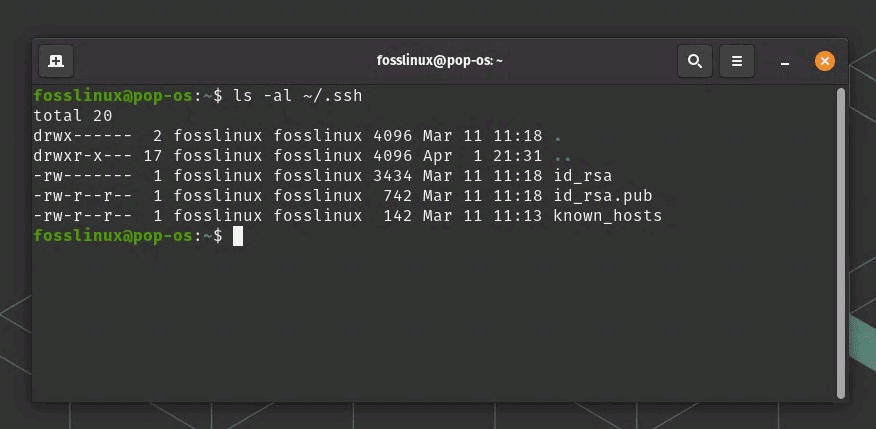

Linux അല്ലെങ്കിൽ macOS സിസ്റ്റങ്ങളിൽ, സാധാരണയായി SSH കീ ജോഡികളാണ് ~/.ssh ഫോൾഡറിൽ സ്ഥിതിചെയ്യുന്നു. ഉദാഹരണങ്ങൾ:

~/.ssh/id_rsa(സ്വകാര്യ താക്കോൽ)~/.ssh/id_rsa.pub(പബ്ലിക് കീ)~/.ssh/id_ed25519(സ്വകാര്യ താക്കോൽ)~/.ssh/id_ed25519.pub(പബ്ലിക് കീ)

ഡിലീറ്റ് ചെയ്യുമ്പോൾ ശ്രദ്ധിക്കണം. പേരിടൽ ഒരു പ്രത്യേക പേരിലാണ് ചെയ്യുന്നതെങ്കിൽ (mycustomkey മുതലായവ), നിങ്ങൾ ശരിയായ ഫയലുകൾ തിരിച്ചറിയണം. കമാൻഡ് ഉദാഹരണം ഇപ്രകാരമാണ്:

cd ~/.ssh/ rm id_rsa id_rsa.pub # അല്ലെങ്കിൽ rm id_ed25519 id_ed25519.pub

നിങ്ങൾ ഒരു പുതിയ പ്രോജക്റ്റിലോ മറ്റൊരു ഉപയോക്താവിലോ പ്രവർത്തിക്കാൻ പോകുകയാണെങ്കിൽ, ഈ ഫയലുകൾ ഇല്ലാതാക്കുക. എന്നിരുന്നാലും, നിങ്ങൾ ഒരു സെർവറിൽ ഒന്നിലധികം കീകൾ ഉപയോഗിച്ച് പ്രവർത്തിക്കുകയാണെങ്കിൽ, തെറ്റായ ഫയൽ ഇല്ലാതാക്കാതിരിക്കാൻ നിങ്ങൾ ശ്രദ്ധിക്കണം.

2.2 റിമോട്ട് സെർവറിലെ കീ നീക്കം ചെയ്യുന്നു

സെർവർ വഴി Linux SSH കീ നീക്കംചെയ്യൽ ഘട്ടത്തിലേക്ക് പോകുമ്പോൾ, റിമോട്ട് മെഷീനിൽ നിങ്ങൾ കണക്റ്റുചെയ്യുന്ന ഉപയോക്താവ് ~/.ssh/authorized_keys ഫയലിൽ സംരക്ഷിച്ചിരിക്കുന്ന ലൈൻ നിങ്ങൾ ഇല്ലാതാക്കേണ്ടതുണ്ട്. നിങ്ങൾക്ക് ഇതുപോലുള്ള ഒരു പ്രവർത്തനം പിന്തുടരാനാകും:

# സെർവറിലേക്ക് ലോഗിൻ ചെയ്യുക. ssh [email protected] # തുടർന്ന് നിങ്ങളുടെ ഹോം ഡയറക്ടറിയിലേക്ക് പോയി authorized_keys ഫയൽ തുറക്കുക nano ~/.ssh/authorized_keys # നിങ്ങൾ ഇല്ലാതാക്കാൻ ആഗ്രഹിക്കുന്ന ലൈൻ കണ്ടെത്തി അത് നീക്കം ചെയ്യുക.

ഉദാഹരണത്തിന്, id_rsa.pub ഒരു നീണ്ട വരിയായി ഉള്ളടക്കം അംഗീകൃത_കീകൾ ൽ പ്രത്യക്ഷപ്പെടുന്നു. ഈ വരി അല്ലെങ്കിൽ വരികൾ തിരിച്ചറിഞ്ഞ് അവ പൂർണ്ണമായും ഇല്ലാതാക്കുക. നിങ്ങൾ സംരക്ഷിച്ച് പുറത്തുകടക്കുമ്പോൾ, സെർവർ ആക്സസ് ചെയ്യാനുള്ള ആ കീയുടെ അനുമതി റദ്ദാക്കപ്പെടും.

2.3 ഒരു പ്രത്യേക രീതി: ssh-copy-id ഉപയോഗിച്ച് റിവേഴ്സ് പ്രോസസ്

ssh-copy-id, പലപ്പോഴും കീകൾ ചേർക്കാൻ ഉപയോഗിക്കുന്നു. എന്നിരുന്നാലും, ബിൽറ്റ്-ഇൻ "അൺഇൻസ്റ്റാൾ" ഓപ്ഷൻ ഇല്ല. വീണ്ടും ssh-copy-id കീകൾ ചേർത്തു, അംഗീകൃത_കീകൾ ഫയലിലെ ചില വരികളുമായി പൊരുത്തപ്പെടുന്നതിനാൽ ഈ വരികൾ സ്വമേധയാ ഇല്ലാതാക്കേണ്ടത് ആവശ്യമാണ്. അങ്ങനെ നേരിട്ട് ssh-copy-id -r പോലുള്ള ഒരു കമാൻഡ് ഉപയോഗിച്ച് ഇല്ലാതാക്കുന്നത് പിന്തുണയ്ക്കുന്നില്ല. അതിനാൽ, എഡിറ്റർ ഉപയോഗിച്ചോ സ്ക്രിപ്റ്റ് തയ്യാറാക്കിക്കൊണ്ടോ നിങ്ങൾക്ക് അംഗീകൃത_കീകൾ മായ്ക്കാനാകും.

3. Linux SSH കീ നീക്കം ചെയ്യലിൻ്റെ ഗുണങ്ങളും ദോഷങ്ങളും

ഒരു നടപടിക്രമം നടപ്പിലാക്കുന്നതിന് മുമ്പ് ഗുണദോഷങ്ങൾ തീർക്കുന്നത് സാധ്യമായ പ്രശ്നങ്ങൾ തടയാൻ സഹായിക്കുന്നു. കീ ഇല്ലാതാക്കൽ പ്രക്രിയയുടെ ഗുണങ്ങളും ദോഷങ്ങളും ഇതാ:

3.1 പ്രയോജനങ്ങൾ

- സുരക്ഷാ വർദ്ധനവ്: ഉപയോഗിക്കാത്തതോ വിട്ടുവീഴ്ച ചെയ്യപ്പെടാൻ സാധ്യതയുള്ളതോ ആയ പഴയ കീകൾ അസാധുവാക്കിക്കൊണ്ട് നിങ്ങൾ ആക്രമണ സാധ്യത കുറയ്ക്കുന്നു.

- ക്ലീൻ മാനേജ്മെൻ്റ്: ടീമിൽ നിന്ന് പോയ ആളുകളുടെ പ്രവേശനം നിങ്ങൾക്ക് എളുപ്പത്തിൽ അവസാനിപ്പിക്കാം. ഇത് മാനേജ്മെൻ്റ് വർദ്ധിപ്പിക്കുന്നു.

- പതിവ് അപ്ഡേറ്റ്: പതിവ് ഇല്ലാതാക്കലും പുനഃസൃഷ്ടിയും നിങ്ങൾ നിരന്തരം ആധുനിക എൻക്രിപ്ഷൻ അൽഗോരിതങ്ങൾ ഉപയോഗിക്കുന്നുണ്ടെന്ന് ഉറപ്പാക്കാൻ കഴിയും.

3.2 ദോഷങ്ങൾ

- തെറ്റായ കീ ഇല്ലാതാക്കൽ: തെറ്റായ ഫയലോ ലൈനോ ഇല്ലാതാക്കുന്നത് നിങ്ങൾക്ക് സിസ്റ്റത്തിലേക്കുള്ള ആക്സസ് നഷ്ടപ്പെടാൻ ഇടയാക്കിയേക്കാം.

- താൽക്കാലിക പ്രവേശന നഷ്ടം: പ്രവർത്തനസമയത്ത്, അനുഭവപരിചയമില്ലാത്ത ഉപയോക്താക്കൾക്ക് വീണ്ടും കണക്റ്റുചെയ്യാൻ ബുദ്ധിമുട്ട് ഉണ്ടായേക്കാം.

- തൊഴിൽ ചെലവ്: ധാരാളം സെർവറുകൾക്കോ ഉപയോക്താക്കൾക്കോ വേണ്ടി ഈ പ്രക്രിയ നിയന്ത്രിക്കുന്നത് സമയമെടുക്കുന്നതാണ്.

അതിനാൽ, നിങ്ങൾ അപ്രതീക്ഷിതമായ അപകടസാധ്യതകളും നേട്ടങ്ങളും കണക്കിലെടുക്കുകയും ആസൂത്രിതവും ശ്രദ്ധാപൂർവവുമായ രീതിയിൽ ഇടപാടുകൾ നടത്തുകയും വേണം.

4. ഇതര അല്ലെങ്കിൽ അധിക രീതികൾ

SSH കീകൾ നീക്കം ചെയ്യുന്നതിനു പുറമേ, മറ്റ് സമീപനങ്ങളുണ്ട്. ചില പ്രത്യേക സാഹചര്യങ്ങളിൽ ഈ വിഭാഗം അവലോകനം ചെയ്യുന്നത് പ്രയോജനപ്രദമായേക്കാം:

4.1 പാസ്ഫ്രെയ്സ് അപ്ഡേറ്റുകൾ

എങ്കിൽ SSH സുരക്ഷാ കോൺഫിഗറേഷൻ നിങ്ങൾക്ക് കീ പാസ്വേഡ് അടിസ്ഥാനമായി മാറ്റണമെങ്കിൽ, ssh-keygen -p കമാൻഡ് ഉപയോഗിച്ച് പാസ്ഫ്രെയ്സ് പുതുക്കാവുന്നതാണ്. കീ പൂർണ്ണമായും ഇല്ലാതാക്കാതെ തന്നെ ഇത് സുരക്ഷാ നില വർദ്ധിപ്പിക്കുന്നു.

4.2 കീ അസാധുവാക്കൽ ലിസ്റ്റ് (KRL)

OpenSSH 6.2-ലും അതിനുമുകളിലും, കീ അസാധുവാക്കൽ ലിസ്റ്റ് (KRL) ഫീച്ചർ ലഭ്യമാണ്. അതിനാൽ, ഏതൊക്കെ കീകൾ അസാധുവാണ് അല്ലെങ്കിൽ ഏതൊക്കെ സർട്ടിഫിക്കറ്റുകൾ സ്വീകരിക്കില്ല എന്നതിൻ്റെ ലിസ്റ്റ് സെർവറിൽ സൂക്ഷിക്കാം. ssh-keygen -k -f revoked_keys പോലുള്ള കമാൻഡുകൾ ഉപയോഗിച്ച് KRL സൃഷ്ടിക്കാനും അതിനനുസരിച്ച് SSH ക്രമീകരിക്കാനും കഴിയും.

4.3 SSH കോൺഫിഗറേഷൻ ഫയൽ ഉപയോഗിച്ച് തടയുന്നു

സെർവർ ഭാഗത്ത്, /etc/ssh/sshd_config ചില പാരാമീറ്ററുകൾ ഉപയോഗിച്ച് ഉപയോക്താക്കളെയോ ചില കീ തരങ്ങളെയോ തടയാൻ കഴിയും. ഉദാഹരണത്തിന് പാസ്വേഡ് പ്രാമാണീകരണ നമ്പർ നിങ്ങൾക്ക് വേണമെങ്കിൽ DMZ അല്ലെങ്കിൽ ടെസ്റ്റ് സിസ്റ്റങ്ങൾക്കായി വ്യത്യസ്ത നയങ്ങൾ സൃഷ്ടിക്കുകയും പോലുള്ള ക്രമീകരണങ്ങൾ ഉപയോഗിച്ച് കീ അധിഷ്ഠിത ആക്സസ്സ് മാത്രമേ അനുവദിക്കൂ. എന്നിരുന്നാലും, "കീ മായ്ക്കുന്നതിന്" പകരം മൊത്തത്തിലുള്ള ആക്സസ് പ്രോട്ടോക്കോൾ മാറ്റുന്ന ഒരു രീതിയാണിത്.

5. കോൺക്രീറ്റ് ഉദാഹരണങ്ങളും നുറുങ്ങുകളും

പ്രായോഗികമായി എങ്ങനെ മുന്നോട്ട് പോകാം എന്നതിൻ്റെ കുറച്ച് ഉദാഹരണങ്ങളിലൂടെ നമുക്ക് പോകാം:

- വികസന ടീം ഉദാഹരണം: നിങ്ങൾക്ക് 5 പേരടങ്ങുന്ന ഒരു ടീമുണ്ട്. വിട്ടുപോയ ഒരാൾക്ക്

അംഗീകൃത_കീകൾഫയലിൽ നിന്ന് അതിൻ്റെ ലൈൻ ഇല്ലാതാക്കിയാൽ മതിയാകും. കൂടാതെ, ആ വ്യക്തിയുടെ ലോക്കൽ മെഷീനിൽ സ്വകാര്യ കീ ഇല്ലാതാക്കുകയും വേണം. - സെർവർ ട്രാൻസ്ഫർ: ഇൻഫ്രാസ്ട്രക്ചർ മാറ്റുമ്പോൾ, പഴയ സെർവറിലെ എല്ലാ SSH കീകളും നിങ്ങൾ റദ്ദാക്കുകയും നിങ്ങളുടെ പുതിയ സെർവറിൽ നിലവിലുള്ള കീകൾ മാത്രം ഉപയോഗിക്കുകയും ചെയ്യുന്നു. ഈ രീതിയിൽ, അപ്രാപ്തമാക്കിയ സിസ്റ്റങ്ങളുടെ കേടുപാടുകൾ പുനരുജ്ജീവിപ്പിക്കില്ല.

- അടിയന്തര സാഹചര്യം: ഒരു താക്കോൽ ചോർന്നതായി അല്ലെങ്കിൽ മോഷ്ടിക്കപ്പെട്ടതായി സംശയമുണ്ടെങ്കിൽ, Linux SSH കീ നീക്കംചെയ്യൽ ഇത് ചെയ്യുന്നതിലൂടെ നിങ്ങൾക്ക് അനധികൃത പ്രവേശനം തടയാം. ഒരു പുതിയ കീ സൃഷ്ടിച്ച് ചേർത്തുകൊണ്ട് നിങ്ങൾക്ക് നിങ്ങളുടെ സിസ്റ്റത്തിലേക്ക് കണക്റ്റുചെയ്യാനാകും.

വ്യത്യസ്ത സ്കെയിലുകളിലും സാഹചര്യങ്ങളിലും കീ നീക്കംചെയ്യൽ തീരുമാനം എത്രത്തോളം പ്രധാനമാണെന്ന് ഈ ഉദാഹരണങ്ങൾ കാണിക്കുന്നു.

6. ബാഹ്യവും ആന്തരികവുമായ ലിങ്കുകൾ

നിങ്ങൾക്ക് SSH-നെ കുറിച്ച് കൂടുതൽ ആഴത്തിലുള്ള വിവരങ്ങൾ വേണമെങ്കിൽ OpenSSH ഔദ്യോഗിക സൈറ്റ് (DoFollow) വഴി നിങ്ങൾക്ക് എല്ലാ ഡോക്യുമെൻ്റേഷനുകളും ആക്സസ് ചെയ്യാൻ കഴിയും.

കൂടാതെ, ഞങ്ങളുടെ സൈറ്റിൽ ലിനക്സ് ഞങ്ങളുടെ വിഭാഗത്തിന് കീഴിലുള്ള വ്യത്യസ്ത കോൺഫിഗറേഷൻ ഉദാഹരണങ്ങളും നിങ്ങൾക്ക് പരിശോധിക്കാം.

7. സംഗ്രഹവും ഉപസംഹാരവും

Linux SSH കീ നീക്കംചെയ്യൽസുരക്ഷയുടെയും മാനേജ്മെൻ്റിൻ്റെയും കാര്യത്തിൽ ഒഴിച്ചുകൂടാനാവാത്ത ഘട്ടങ്ങളിൽ ഒന്നാണ്. സുരക്ഷാ ലംഘനങ്ങൾ, ടീം മാറ്റങ്ങൾ, അല്ലെങ്കിൽ ക്രമം നിലനിർത്തുക തുടങ്ങിയ കാരണങ്ങളാൽ SSH കീ ഇല്ലാതാക്കുന്നു നിങ്ങൾ ആഗ്രഹിച്ചേക്കാം. ഈ പ്രക്രിയ അടിസ്ഥാനപരമായി രണ്ട് ഘട്ടങ്ങൾ ഉൾക്കൊള്ളുന്നു: നിങ്ങളുടെ ലോക്കൽ കീകൾ മായ്ക്കൽ കൂടാതെ അംഗീകൃത_കീകൾ ഫയലിലെ പ്രസക്തമായ വരികൾ നീക്കം ചെയ്യുക.

ഈ ഘട്ടത്തിൽ നിങ്ങൾ ശ്രദ്ധിക്കണം, SSH സുരക്ഷാ കോൺഫിഗറേഷൻ രേഖാമൂലമുള്ള നയം ഉപയോഗിച്ച് നിങ്ങളുടെ പ്രക്രിയകൾ നിയന്ത്രിക്കാനും ടീമിനുള്ളിൽ ഏകോപനം ഉറപ്പാക്കാനും ശുപാർശ ചെയ്യുന്നു. കാലികമായ ക്രിപ്റ്റോഗ്രാഫിക് രീതികൾ ഉപയോഗിക്കുന്നതും ആനുകാലിക പരിശോധനകൾ നടത്തുന്നതും ഉപയോഗിക്കാത്ത കീകൾ പ്രവർത്തനരഹിതമാക്കുന്നതും സൈബർ ആക്രമണങ്ങൾക്കെതിരെ ഒരു പ്രധാന കവചം സൃഷ്ടിക്കുന്നു. ഓർക്കുക, ഒരു ചെറിയ അശ്രദ്ധ ഒരു വലിയ ഡാറ്റാ ലംഘനത്തിലേക്കുള്ള വാതിൽ തുറക്കും.

പതിവ് ചോദ്യങ്ങൾ (FAQ)

1. Linux SSH കീ നീക്കംചെയ്യലിനായി സിസ്റ്റത്തിലേക്ക് ലോഗിൻ ചെയ്യേണ്ടത് ആവശ്യമാണോ?

സാധാരണയായി അതെ. SSH കീ ഇല്ലാതാക്കുന്നു നിങ്ങൾക്ക് സെർവറിലേക്ക് ആക്സസ് ഉണ്ടായിരിക്കണം. ലോഗിൻ ചെയ്താൽ അംഗീകൃത_കീകൾ പ്രാദേശികമാണെങ്കിൽ നിങ്ങൾക്ക് ഫയൽ എഡിറ്റ് ചെയ്യാം ~/.ssh നിങ്ങളുടെ ഫോൾഡറിലെ ഫയലുകൾ ഇല്ലാതാക്കാം. എന്നിരുന്നാലും, പ്രോസസ്സ് സമയത്ത് നിങ്ങൾക്ക് മറ്റൊരു രീതി (ഉദാഹരണത്തിന്, റൂട്ട് കൺസോൾ) വഴി ആക്സസ് ഉണ്ടെങ്കിൽ, നിങ്ങൾക്ക് ലോഗിൻ ചെയ്യാതെ തന്നെ എഡിറ്റ് ചെയ്യാം.

2. SSH കീ ഇല്ലാതാക്കിയ ശേഷം വീണ്ടും കണക്റ്റുചെയ്യാൻ ഞാൻ എന്താണ് ചെയ്യേണ്ടത്?

നിങ്ങൾ പഴയ കീ ഇല്ലാതാക്കിയാൽ, ആ കീയുമായുള്ള കണക്ഷൻ ഇനി സാധ്യമല്ല. ഒരു പുതിയ SSH സുരക്ഷാ കോൺഫിഗറേഷൻ നിങ്ങൾ ആസൂത്രണം ചെയ്യുകയാണെങ്കിൽ ssh-keygen കമാൻഡ് ഉപയോഗിച്ച് നിങ്ങൾ പുതിയ കീകൾ സൃഷ്ടിക്കണം അംഗീകൃത_കീകൾ നിങ്ങൾ ഫയലിലേക്ക് പൊതു കീ ചേർക്കണം.

3. ഒന്നിലധികം സെർവറുകളിൽ ഞാൻ ഒരേ കീ ഉപയോഗിക്കുന്നു, അവയിൽ നിന്നെല്ലാം ഞാൻ അത് നീക്കം ചെയ്യണോ?

നിങ്ങൾക്ക് കീ പൂർണ്ണമായും പ്രവർത്തനരഹിതമാക്കണമെങ്കിൽ, അതെ, എല്ലാ സെർവറുകളിലും അംഗീകൃത_കീകൾ നിങ്ങൾ റെക്കോർഡുകളും ഇല്ലാതാക്കേണ്ടതുണ്ട്. അല്ലെങ്കിൽ, വ്യത്യസ്ത സെർവറുകൾ തുടർന്നും ആക്സസ് ചെയ്യാൻ കഴിയും.

മറുപടി രേഖപ്പെടുത്തുക