Linux SSH キーの削除: すべての方法とヒント

ログイン

Linux SSH キーの削除 プロセス、特に SSHキーの削除 これは、何かを変えたいときに実行できる重要なステップです。 SSH 接続のセキュリティを強化するため、または新しい SSH 接続を作成するため SSHセキュリティ設定 プロセスを続行するには、キーをキャンセルする必要がある場合があります。この記事では、SSH キーの削除プロセスを実行する方法、その利点と欠点、および考えられる代替ソリューションについて説明します。また、サンプル アプリケーションを使用してプロセスを強化し、最後の部分でよくある質問に答えます。

1. SSH キーとは何ですか?なぜ削除が必要になるのですか?

SSH (Secure Shell) は、リモート サーバーへの安全な接続を可能にするプロトコルおよびツールセットです。安全かつ実用的な「鍵認証」方式を採用。 Linux SSH キーの削除は、次の場合に必要になる場合があります。

- セキュリティ: キーが漏洩したか、古いアルゴリズムで生成されたのではないかと心配な場合。

- ユーザーの変更: サーバーの移転、チームの新しいメンバーの参加、プロジェクトから離れたエキスパートのアクセス権の取り消しなどの状況。

- 新しい構成: より強力なアルゴリズム (例: Ed25519) または別のアルゴリズム SSHセキュリティ設定 のキーを再生成します。

SSH キーの削除は、危険な状況の場合だけでなく、通常のセキュリティ ポリシーの一部としても推奨されます。未使用または不要なキーを削除すると、潜在的なサイバー攻撃ベクトルが減少します。

2. SSH キーを削除する基本手順

SSHキーの削除 またはキャンセルするには、通常、次の 2 つの異なる点を確認する必要があります。

- ローカルマシン上のキーの削除: たいてい

~/.ssh/ディレクトリ内の特別な (プライベート) と共通 (公共) キーの削除。 - リモートサーバーに登録されているキーを削除する: サーバー側

~/.ssh/authorized_keysファイル内の行をクリーニングします。

これら 2 つのプロセスは同期して実行する必要があります。ローカルキーを削除しても、サーバー上の情報が残っていると、攻撃者がサーバー側のキーを取得した場合にリスクが生じる可能性があります。

2.1 ローカルキーの削除

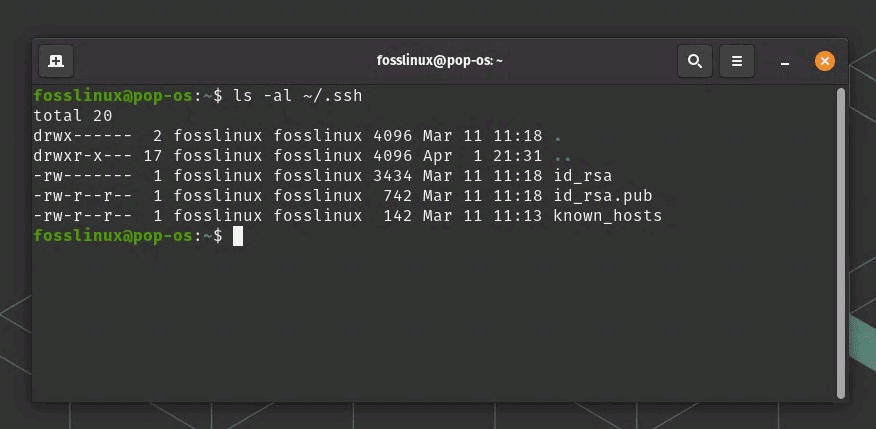

Linux または macOS システムでは、SSH キー ペアは通常、 ~/.ssh フォルダ内にあります。例:

~/.ssh/id_rsa(秘密鍵)~/.ssh/id_rsa.pub(公開鍵)~/.ssh/id_ed25519(秘密鍵)~/.ssh/id_ed25519.pub(公開鍵)

削除するときは注意が必要です。特殊な名前で命名した場合(私のカスタムキー など)、正しいファイルを特定する必要があります。コマンドの例は次のとおりです。

cd ~/.ssh/ rm id_rsa id_rsa.pub # または rm id_ed25519 id_ed25519.pub

新しいプロジェクトで作業する場合、または別のユーザーで作業する場合は、これらのファイルを削除してください。ただし、単一サーバー上で複数のキーを使用している場合は、間違ったファイルを削除しないように注意する必要があります。

2.2 リモートサーバー上のキーの削除

サーバー経由で Linux SSH キーの削除手順に進むとき、リモート マシン上で接続しているユーザー ~/.ssh/authorized_keys ファイルに保存されている行を削除する必要があります。次のようなアクションを実行できます。

# サーバーにログインします。 ssh [email protected] # 次に、ホーム ディレクトリに移動し、authorized_keys ファイルを開きます。 nano ~/.ssh/authorized_keys # 削除する行を見つけて削除します。

例えば、 id_rsa.pub 1 つの長い行としてのコンテンツ 許可されたキー に登場します。この行を特定し、完全に削除します。保存して終了すると、そのキーのサーバーへのアクセス許可が取り消されます。

2.3 特別な方法: ssh-コピーID を使用した逆プロセス

ssh-コピーID、キーを追加するためによく使用されます。ただし、組み込みの「アンインストール」オプションはありません。また ssh-コピーID キーを追加して、 許可されたキー これらの行はファイル内の特定の行と一致するため、手動で削除する必要があります。だから直接的に ssh コピー ID -r のようなコマンドによる削除はサポートされていません。したがって、エディターを使用するか、スクリプトを準備することによって、authorized_keys をクリアできます。

3. Linux SSH キーの削除の長所と短所

手順を実行する前にメリットとデメリットを比較検討すると、潜在的な問題を防ぐことができます。キーの削除プロセスの長所と短所は次のとおりです。

3.1 利点

- セキュリティの向上: 使用されていない、または侵害される可能性のある古いキーを取り消すことで、攻撃対象領域を減らします。

- クリーンな管理: チーム内で離脱した人のアクセスを簡単に終了できます。これにより、管理性が向上します。

- 定期的なアップデート: 定期的に削除して再作成すると、最新の暗号化アルゴリズムを常に使用できるようになります。

3.2 欠点

- 間違ったキーの削除: 間違ったファイルまたは行を削除すると、システムにアクセスできなくなる可能性があります。

- 一時的にアクセスできなくなる: 操作中、経験の浅いユーザーは再接続が難しい場合があります。

- 人件費: 多数のサーバーまたはユーザーに対してこのプロセスを管理するには、時間がかかる場合があります。

したがって、メリットだけでなく予期せぬリスクも考慮し、計画的かつ慎重にお取引を行う必要があります。

4. 代替または追加の方法

SSH キーを削除する以外にも、別の方法があります。このセクションを確認すると、次のような特定のシナリオで有利になる場合があります。

4.1 パスフレーズの更新

もし SSHセキュリティ設定 キーのパスワードだけをベースに変更したい場合は、 ssh-keygen -p パスフレーズはコマンドで更新できます。これにより、キーを完全に削除しなくてもセキュリティ レベルが向上します。

4.2 キー失効リスト (KRL)

OpenSSH 6.2 以降では、 キー失効リスト (KRL)機能が利用可能です。したがって、サーバー上で、どのキーが無効であるか、またはどの証明書が受け入れられないかのリストを保持できます。 ssh-keygen -k -f revoked_keys KRL は次のコマンドで作成でき、それに応じて SSH を設定できます。

4.3 SSH設定ファイルによるブロック

サーバー側では、 /etc/ssh/sshd_config ユーザーまたは特定のキーの種類は、いくつかのパラメーターを使用してブロックできます。例えば パスワード認証番号 などの設定でキーベースのアクセスのみを許可したり、必要に応じて DMZ またはテスト システムに異なるポリシーを作成したりできます。ただし、これは「キーを消去する」のではなく、アクセスプロトコル全体を変更する方法です。

5. 具体例とヒント

実際にどのように進めるかについて、いくつかの例を見てみましょう。

- 開発チームの例:チームは5人ですよね。去って行った人のために

許可されたキーファイルからその行を削除するだけで十分な場合があります。さらに、その人のローカルマシン上で 秘密鍵 も削除する必要があります。 - サーバー移転: インフラストラクチャを変更する場合は、古いサーバー上のすべての SSH キーをキャンセルし、新しいサーバーでは現在のキーのみを使用します。このようにして、無効化されたシステムの脆弱性が復活することはありません。

- 緊急事態のシナリオ: 鍵の漏洩または盗難の疑いがある場合、 Linux SSH キーの削除 こうすることで不正アクセスを防ぐことができます。その後、新しいキーを作成して追加することで、システムに接続できます。

これらの例は、さまざまな規模や状況において、キーの削除に関する決定がいかに重要であるかを示しています。

6. 外部リンクと内部リンク

SSH についてさらに詳しい情報が必要な場合 OpenSSH公式サイト (DoFollow) 経由ですべてのドキュメントにアクセスできます。

さらに、当サイトでは、 Linux また、カテゴリの下でさまざまな構成例を参照することもできます。

7. 要約と結論

Linux SSH キーの削除これは、セキュリティと管理性の観点から不可欠な手順の 1 つです。セキュリティ侵害、チーム変更、または単に秩序を維持するためなどの理由 SSHキーの削除 そうしたいかもしれません。このプロセスは基本的に 2 つの段階で構成されます。ローカル キーのクリアと、 許可されたキー ファイル内の関連する行を削除します。

この段階では注意が必要ですが、 SSHセキュリティ設定 書面によるポリシーでプロセスを管理し、チーム内の調整を確実にすることをお勧めします。最新の暗号化手法を使用し、定期的なチェックを実行し、未使用のキーを無効にすることで、サイバー攻撃に対する重要なシールドを構築します。小さな過失が重大なデータ侵害への扉を開く可能性があることを忘れないでください。

よくある質問 (FAQ)

1. Linux SSH キーの削除にはシステムにログインする必要がありますか?

通常はそうです。 SSHキーの削除 サーバーにアクセスできる必要があります。ログインしている場合 許可されたキー ローカルであればファイルを編集できます ~/.ssh フォルダー内のファイルを削除できます。ただし、プロセス中に別の方法 (ルート コンソールなど) でアクセスできる場合は、ログインせずに編集できます。

2. SSH キーを削除した後に再接続するにはどうすればよいですか?

古いキーを削除すると、そのキーで接続できなくなります。新しい SSHセキュリティ設定 計画している場合 ssh-keygen 次のコマンドを使用して新しいキーを作成する必要があります。 許可されたキー 公開キーをファイルに追加する必要があります。

3. 複数のサーバーで同じキーを使用しています。すべてのサーバーから削除する必要がありますか?

キーを完全に無効にしたい場合は、すべてのサーバーで可能です 許可されたキー レコードも削除する必要があります。それ以外の場合は、引き続き別のサーバーにアクセスできます。

コメントを残す