Linux SSH कुंजी हटाना: सभी विधियाँ और युक्तियाँ

लॉगिन

लिनक्स एसएसएच कुंजी हटाना प्रक्रिया, विशेषकर SSH कुंजी हटाई जा रही है यह एक महत्वपूर्ण कदम है जिसे हम तब उठा सकते हैं जब हम कुछ बदलना चाहते हैं। हमारे SSH कनेक्शन की सुरक्षा बढ़ाने के लिए या नया कनेक्शन बनाने के लिए SSH सुरक्षा कॉन्फ़िगरेशन हम प्रक्रिया को आगे बढ़ाने के लिए कुंजियाँ रद्द करना चाह सकते हैं। इस लेख में, हम उन तरीकों पर चर्चा करेंगे जिनके द्वारा SSH कुंजी हटाने की प्रक्रिया को अंजाम दिया जा सकता है, इसके क्या फायदे और नुकसान हैं, और संभावित वैकल्पिक समाधान। हम नमूना अनुप्रयोगों के साथ प्रक्रियाओं को सुदृढ़ करेंगे और अंतिम भाग में अक्सर पूछे जाने वाले प्रश्नों के उत्तर देंगे।

1. SSH कुंजी क्या है और इसे हटाना क्यों आवश्यक हो सकता है?

SSH (सिक्योर शेल) एक प्रोटोकॉल और टूलसेट है जो दूरस्थ सर्वर से सुरक्षित कनेक्शन सक्षम बनाता है। "कुंजी-आधारित प्रमाणीकरण" विधि एक सुरक्षित और व्यावहारिक उपयोग प्रदान करती है। निम्नलिखित मामलों में Linux SSH कुंजी हटाने की आवश्यकता हो सकती है:

- सुरक्षा: यदि आप चिंतित हैं कि आपकी कुंजी लीक हो गई है या पुराने एल्गोरिदम के साथ उत्पन्न हुई है।

- उपयोगकर्ता परिवर्तन: सर्वर को स्थानांतरित करना, अपनी टीम के किसी नए सदस्य को शामिल करना, या प्रोजेक्ट छोड़ने वाले विशेषज्ञ की पहुंच रद्द करना जैसी स्थितियाँ।

- नया विन्यास: अधिक शक्तिशाली एल्गोरिदम (उदा. Ed25519) या भिन्न SSH सुरक्षा कॉन्फ़िगरेशन के लिए कुंजियाँ पुन: उत्पन्न करें।

SSH कुंजी हटाने को न केवल जोखिम भरी स्थितियों के लिए बल्कि नियमित सुरक्षा नीतियों के हिस्से के रूप में भी प्राथमिकता दी जा सकती है। अप्रयुक्त या अनावश्यक कुंजियों को हटाने से संभावित साइबर हमले के वाहक कम हो जाते हैं।

2. SSH कुंजी को हटाने के लिए बुनियादी चरण

SSH कुंजी हटाई जा रही है या रद्द करने के लिए, आमतौर पर दो अलग-अलग बिंदुओं को देखना आवश्यक है:

- स्थानीय मशीन पर कुंजियाँ हटाना: ज्यादातर

~/.ssh/निर्देशिका में विशेष (निजी) और सामान्य (जनता) चाबियाँ हटाना। - रिमोट सर्वर पर पंजीकृत कुंजियाँ हटाना: सर्वर साइड पर

~/.ssh/authorized_keysफ़ाइल में पंक्तियाँ साफ़ करना.

इन दोनों प्रक्रियाओं को समकालिक रूप से किया जाना चाहिए। भले ही आप अपनी स्थानीय कुंजी हटा दें, यदि सर्वर पर जानकारी बनी रहती है, तब भी यदि कोई हमलावर सर्वर-साइड कुंजी प्राप्त कर लेता है तो यह जोखिम पैदा कर सकता है।

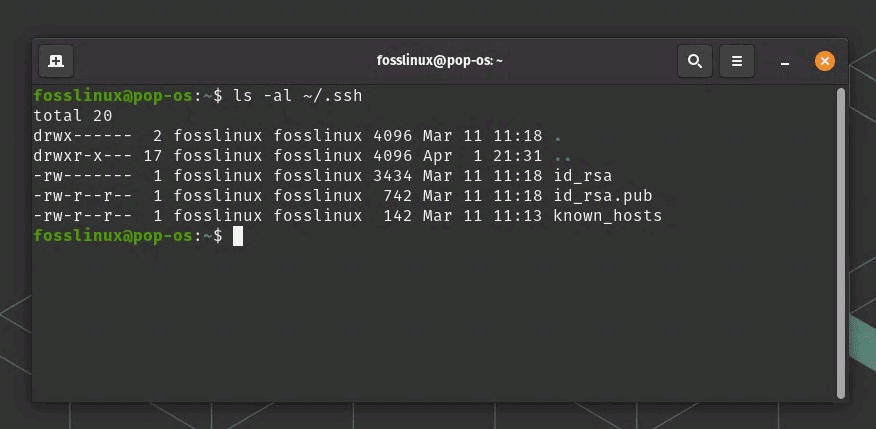

2.1 स्थानीय कुंजी हटाना

Linux या macOS सिस्टम पर, SSH कुंजी जोड़े आमतौर पर होते हैं ~/.ssh फ़ोल्डर में स्थित है. उदाहरण:

~/.ssh/id_rsa(निजी चाबी)~/.ssh/id_rsa.pub(सार्वजनिक कुंजी)~/.ssh/id_ed25519(निजी चाबी)~/.ssh/id_ed25519.pub(सार्वजनिक कुंजी)

डिलीट करते समय आपको सावधान रहने की जरूरत है। यदि नामकरण किसी विशेष नाम से किया जाए (mycustomkey आदि), आपको सही फ़ाइलों की पहचान करनी होगी। कमांड उदाहरण इस प्रकार है:

सीडी ~/.ssh/ rm id_rsa id_rsa.pub # या rm id_ed25519 id_ed25519.pub

यदि आप किसी नए प्रोजेक्ट पर या किसी भिन्न उपयोगकर्ता के साथ काम करने जा रहे हैं, तो बस इन फ़ाइलों को हटा दें। हालाँकि, यदि आप एक ही सर्वर पर एकाधिक कुंजियों के साथ काम कर रहे हैं, तो आपको सावधान रहना चाहिए कि गलत फ़ाइल को न हटाएँ।

2.2 रिमोट सर्वर पर कुंजी को हटाना

सर्वर के माध्यम से लिनक्स एसएसएच कुंजी हटाने के चरण पर आगे बढ़ते समय, जिस उपयोगकर्ता से आप रिमोट मशीन पर कनेक्ट हो रहे हैं ~/.ssh/authorized_keys आपको फ़ाइल में सहेजी गई लाइन को हटाना होगा. आप इस तरह की कार्रवाई का पालन कर सकते हैं:

# सर्वर में लॉग इन करें। ssh [ईमेल संरक्षित] # फिर अपनी होम डायरेक्टरी पर जाएं और ऑथराइज्ड_कीज़ फ़ाइल खोलें nano ~/.ssh/authorized_keys # वह लाइन ढूंढें जिसे आप हटाना चाहते हैं और उसे हटा दें।

उदाहरण के लिए, id_rsa.pub एक लंबी लाइन के रूप में सामग्री authorized_keys प्रकट होता है । इस लाइन या रेखाओं को पहचानें और उन्हें पूरी तरह से हटा दें। जब आप सहेजते हैं और बाहर निकलते हैं, तो उस कुंजी की सर्वर तक पहुंचने की अनुमति रद्द कर दी जाती है।

2.3 एक विशेष विधि: एसएसएच-कॉपी-आईडी के साथ रिवर्स प्रक्रिया

एसएसएच-कॉपी-आईडी, का उपयोग अक्सर कुंजियाँ जोड़ने के लिए किया जाता है। हालाँकि, इसमें कोई अंतर्निहित "अनइंस्टॉल" विकल्प नहीं है। दोबारा एसएसएच-कॉपी-आईडी कुंजियाँ इसके साथ जोड़ी गईं, authorized_keys इन पंक्तियों को मैन्युअल रूप से हटाना आवश्यक है क्योंकि ये फ़ाइल की कुछ पंक्तियों से मेल खाती हैं। तो सीधे तौर पर एसएसएच-कॉपी-आईडी -आर जैसे कमांड से हटाना समर्थित नहीं है। इसलिए, आप अधिकृत_कुंजियों को या तो संपादक के साथ या स्क्रिप्ट तैयार करके साफ़ कर सकते हैं।

3. लिनक्स एसएसएच कुंजी हटाने के फायदे और नुकसान

किसी प्रक्रिया को लागू करने से पहले पेशेवरों और विपक्षों पर विचार करने से संभावित समस्याओं को रोकने में मदद मिलती है। कुंजी हटाने की प्रक्रिया के फायदे और नुकसान यहां दिए गए हैं:

3.1 लाभ

- सुरक्षा वृद्धि: आप उन पुरानी कुंजियों को निरस्त करके संभावित हमले की सतह को कम करते हैं जिनका उपयोग नहीं किया जाता है या जिनके साथ समझौता किया जा सकता है।

- स्वच्छ प्रबंधन: आप टीम के भीतर दिवंगत लोगों की पहुंच को आसानी से समाप्त कर सकते हैं। इससे प्रबंधन क्षमता बढ़ती है.

- नियमित अद्यतन: नियमित विलोपन और पुनः निर्माण यह सुनिश्चित कर सकता है कि आप लगातार आधुनिक एन्क्रिप्शन एल्गोरिदम का उपयोग करते हैं।

3.2 नुकसान

- ग़लत कुंजी विलोपन: गलत फ़ाइल या लाइन को हटाने से आप सिस्टम तक पहुंच खो सकते हैं।

- पहुंच का अस्थायी नुकसान: ऑपरेशन के दौरान, अनुभवहीन उपयोगकर्ताओं को पुनः कनेक्ट करने में कठिनाई हो सकती है।

- श्रम लागत: बड़ी संख्या में सर्वर या उपयोगकर्ताओं के लिए इस प्रक्रिया को प्रबंधित करना समय लेने वाला हो सकता है।

इसलिए, आपको अप्रत्याशित जोखिमों के साथ-साथ फायदों को भी ध्यान में रखना चाहिए और लेन-देन को योजनाबद्ध और सावधानीपूर्वक तरीके से निष्पादित करना चाहिए।

4. वैकल्पिक या अतिरिक्त विधियाँ

SSH कुंजियाँ हटाने के अलावा, अन्य दृष्टिकोण भी हैं। कुछ विशिष्ट परिदृश्यों में इस अनुभाग की समीक्षा करना लाभप्रद हो सकता है:

4.1 पासफ़्रेज़ अद्यतन

अगर SSH सुरक्षा कॉन्फ़िगरेशन यदि आप केवल आधार पर कुंजी पासवर्ड बदलना चाहते हैं, एसएसएच-कीजेन -पी पासफ़्रेज़ को कमांड से ताज़ा किया जा सकता है। यह कुंजी को पूरी तरह से हटाए बिना सुरक्षा स्तर को बढ़ाता है।

4.2 मुख्य निरस्तीकरण सूची (केआरएल)

ओपनएसएसएच 6.2 और उससे ऊपर में, कुंजी निरस्तीकरण सूची (KRL) सुविधा उपलब्ध है. तो सर्वर पर, आप एक सूची रख सकते हैं कि कौन सी कुंजियाँ अमान्य हैं या कौन से प्रमाणपत्र स्वीकार नहीं किए जाएंगे। ssh-keygen -k -f निरस्त_कुंजियाँ केआरएल जैसे कमांड के साथ बनाया जा सकता है और एसएसएच को तदनुसार कॉन्फ़िगर किया जा सकता है।

4.3 एसएसएच कॉन्फ़िगरेशन फ़ाइल के साथ ब्लॉक करना

सर्वर साइड पर, /etc/ssh/sshd_config उपयोगकर्ताओं या कुछ प्रमुख प्रकारों को कुछ मापदंडों के साथ अवरुद्ध किया जा सकता है। उदाहरण के लिए पासवर्ड प्रमाणीकरण संख्या आप सेटिंग्स के साथ केवल कुंजी-आधारित पहुंच की अनुमति दे सकते हैं और यदि चाहें तो DMZ या परीक्षण सिस्टम के लिए अलग-अलग नीतियां बना सकते हैं। हालाँकि, यह एक ऐसी विधि है जो "कुंजी को मिटाने" के बजाय समग्र एक्सेस प्रोटोकॉल को बदल देती है।

5. ठोस उदाहरण और युक्तियाँ

आइए व्यवहार में आगे बढ़ने के कुछ उदाहरण देखें:

- विकास दल उदाहरण: आपके पास 5 लोगों की टीम है. उस व्यक्ति के लिए जो चला गया

authorized_keysफ़ाइल से इसकी पंक्ति को हटा देना ही पर्याप्त हो सकता है। इसके अतिरिक्त, उस व्यक्ति की स्थानीय मशीन पर निजी चाबी भी हटा देना चाहिए. - सर्वर स्थानांतरण: बुनियादी ढांचे को बदलते समय, आप पुराने सर्वर पर सभी एसएसएच कुंजी रद्द कर देते हैं और अपने नए सर्वर पर केवल वर्तमान कुंजी का उपयोग करते हैं। इस तरह, अक्षम प्रणालियों की कमजोरियाँ पुनर्जीवित नहीं होंगी।

- आपातकालीन परिदृश्य: यदि संदेह हो कि चाबी लीक हो गई है या चोरी हो गई है, लिनक्स एसएसएच कुंजी हटाना ऐसा करके आप अनधिकृत पहुंच को रोक सकते हैं। फिर आप एक नई कुंजी बनाकर और जोड़कर अपने सिस्टम से जुड़ सकते हैं।

ये उदाहरण दिखाते हैं कि विभिन्न पैमानों और स्थितियों में कुंजी हटाने का निर्णय कितना महत्वपूर्ण हो सकता है।

6. बाहरी और आंतरिक कड़ियाँ

यदि आपको SSH के बारे में अधिक गहन जानकारी चाहिए ओपनएसएसएच आधिकारिक साइट आप (DoFollow) के माध्यम से सभी दस्तावेज़ों तक पहुंच सकते हैं।

इसके अतिरिक्त, हमारी साइट पर लिनक्स आप हमारी श्रेणी के अंतर्गत विभिन्न कॉन्फ़िगरेशन उदाहरणों पर भी नज़र डाल सकते हैं।

7. सारांश और निष्कर्ष

लिनक्स एसएसएच कुंजी हटानासुरक्षा और प्रबंधनीयता की दृष्टि से अपरिहार्य कदमों में से एक है। सुरक्षा उल्लंघनों, टीम परिवर्तन, या केवल व्यवस्था बनाए रखने जैसे कारणों से SSH कुंजी हटाई जा रही है आप चाहे तो। प्रक्रिया में मूल रूप से दो चरण होते हैं: आपकी स्थानीय कुंजियाँ साफ़ करना और authorized_keys फ़ाइल में प्रासंगिक पंक्तियाँ हटाएँ।

आपको इस चरण में सावधान रहना चाहिए, SSH सुरक्षा कॉन्फ़िगरेशन यह अनुशंसा की जाती है कि आप अपनी प्रक्रियाओं को एक लिखित नीति के साथ प्रबंधित करें और टीम के भीतर समन्वय सुनिश्चित करें। अप-टू-डेट क्रिप्टोग्राफ़िक तरीकों का उपयोग करना, समय-समय पर जांच करना और अप्रयुक्त कुंजियों को अक्षम करना साइबर हमलों के खिलाफ एक महत्वपूर्ण ढाल बनाता है। याद रखें, एक छोटी सी लापरवाही एक बड़े डेटा उल्लंघन का द्वार खोल सकती है।

अक्सर पूछे जाने वाले प्रश्न (FAQ)

1. क्या Linux SSH कुंजी हटाने के लिए सिस्टम में लॉग इन करना आवश्यक है?

आमतौर पर हाँ. SSH कुंजी हटाई जा रही है आपके पास सर्वर तक पहुंच होनी चाहिए. यदि लॉग इन है authorized_keys यदि स्थानीय हो तो आप फ़ाइल को संपादित कर सकते हैं ~/.ssh आप अपने फ़ोल्डर में फ़ाइलें हटा सकते हैं. हालाँकि, यदि प्रक्रिया के दौरान आपके पास किसी भिन्न विधि (उदाहरण के लिए, रूट कंसोल) के माध्यम से पहुंच है, तो आप लॉग इन किए बिना संपादित कर सकते हैं।

2. SSH कुंजी को हटाने के बाद पुनः कनेक्ट करने के लिए मुझे क्या करना होगा?

यदि आपने पुरानी कुंजी हटा दी है, तो उस कुंजी से कनेक्शन अब संभव नहीं है। एक नया SSH सुरक्षा कॉन्फ़िगरेशन यदि आप योजना बना रहे हैं ssh-keygen आपको कमांड के साथ नई कुंजियाँ बनानी चाहिए और authorized_keys आपको फ़ाइल में सार्वजनिक कुंजी जोड़नी होगी.

3. मैं कई सर्वरों पर एक ही कुंजी का उपयोग करता हूं, क्या मुझे इसे उन सभी से हटा देना चाहिए?

यदि आप कुंजी को पूरी तरह से अक्षम करना चाहते हैं, हाँ, सभी सर्वरों पर authorized_keys आपको रिकॉर्ड भी हटाना होगा. अन्यथा, विभिन्न सर्वरों तक अभी भी पहुंचा जा सकता है।

प्रातिक्रिया दे