লিনাক্স এসএসএইচ কী অপসারণ: সমস্ত পদ্ধতি এবং টিপস

লগইন

লিনাক্স এসএসএইচ কী অপসারণ প্রক্রিয়া, বিশেষ করে SSH কী মুছে ফেলা হচ্ছে এটি একটি গুরুত্বপূর্ণ পদক্ষেপ যা আমরা নিতে পারি যখন আমরা কিছু পরিবর্তন করতে চাই। আমাদের SSH সংযোগের নিরাপত্তা বাড়াতে বা একটি নতুন তৈরি করতে SSH নিরাপত্তা কনফিগারেশন আমরা প্রক্রিয়াটির সাথে এগিয়ে যাওয়ার জন্য কীগুলি বাতিল করতে চাই। এই প্রবন্ধে, আমরা SSH কী মুছে ফেলার পদ্ধতিগুলি নিয়ে আলোচনা করব, এর কী কী সুবিধা এবং অসুবিধা রয়েছে এবং সম্ভাব্য বিকল্প সমাধানগুলি নিয়ে আলোচনা করব৷ আমরা নমুনা অ্যাপ্লিকেশনগুলির সাথে প্রক্রিয়াগুলিকে শক্তিশালী করব এবং শেষ অংশে প্রায়শই জিজ্ঞাসিত প্রশ্নের উত্তর দেব।

1. SSH কী কী এবং কেন অপসারণ প্রয়োজনীয় হতে পারে?

SSH (Secure Shell) হল একটি প্রোটোকল এবং টুলসেট যা দূরবর্তী সার্ভারগুলিতে সুরক্ষিত সংযোগ সক্ষম করে। "কী-ভিত্তিক প্রমাণীকরণ" পদ্ধতি একটি নিরাপদ এবং ব্যবহারিক ব্যবহারের প্রস্তাব দেয়। নিম্নলিখিত ক্ষেত্রে Linux SSH কী অপসারণের প্রয়োজন হতে পারে:

- নিরাপত্তা: আপনি যদি চিন্তিত হন যে আপনার কী ফাঁস হয়েছে বা পুরানো অ্যালগরিদম দিয়ে তৈরি হয়েছে৷

- ব্যবহারকারী পরিবর্তন: পরিস্থিতি যেমন সার্ভার স্থানান্তর করা, আপনার দলের একজন নতুন সদস্যে যোগদান করা, অথবা প্রকল্প ত্যাগকারী একজন বিশেষজ্ঞের অ্যাক্সেস প্রত্যাহার করা।

- নতুন কনফিগারেশন: আরও শক্তিশালী অ্যালগরিদম (যেমন Ed25519) বা ভিন্ন SSH নিরাপত্তা কনফিগারেশন এর জন্য কী পুনরায় তৈরি করুন।

SSH কী অপসারণ শুধুমাত্র ঝুঁকিপূর্ণ পরিস্থিতিতেই নয়, নিয়মিত নিরাপত্তা নীতির অংশ হিসেবেও পছন্দ করা যেতে পারে। অব্যবহৃত বা অপ্রয়োজনীয় কী মুছে ফেলার ফলে সম্ভাব্য সাইবার আক্রমণের ভেক্টর কমে যায়।

2. SSH কী মুছে ফেলার প্রাথমিক ধাপ

SSH কী মুছে ফেলা হচ্ছে বা বাতিল করতে, সাধারণত দুটি ভিন্ন পয়েন্ট দেখতে হবে:

- স্থানীয় মেশিনে কী মুছে ফেলা হচ্ছে: বেশিরভাগই

~/.ssh/ডিরেক্টরিতে বিশেষ (ব্যক্তিগত) এবং সাধারণ (সর্বজনীন) কী অপসারণ। - রিমোট সার্ভারে নিবন্ধিত কীগুলি মুছে ফেলা হচ্ছে: সার্ভারের দিকে

~/.ssh/authorized_keysফাইলে লাইন পরিষ্কার করা হচ্ছে।

এই দুটি প্রক্রিয়া সিঙ্ক্রোনাসভাবে সম্পন্ন করা আবশ্যক। এমনকি আপনি আপনার স্থানীয় কী মুছে ফেললেও, সার্ভারে তথ্য থেকে গেলেও, আক্রমণকারী সার্ভার-সাইডের একটি পেয়ে গেলেও এটি একটি ঝুঁকি তৈরি করতে পারে।

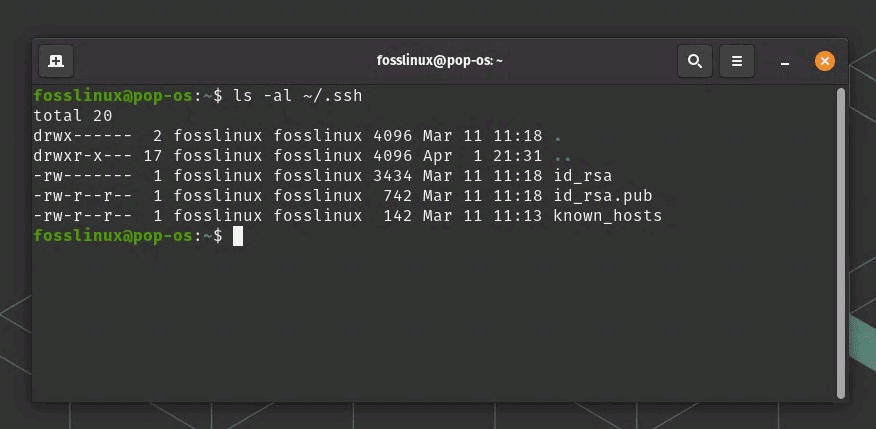

2.1 স্থানীয় কী মুছে ফেলা হচ্ছে

Linux বা macOS সিস্টেমে, SSH কী জোড়া সাধারণত হয় ~/.ssh ফোল্ডারে অবস্থিত। উদাহরণ:

~/.ssh/id_rsa(ব্যক্তিগত কী)~/.ssh/id_rsa.pub(পাবলিক কী)~/.ssh/id_ed25519(ব্যক্তিগত কী)~/.ssh/id_ed25519.pub(পাবলিক কী)

মুছে ফেলার সময় আপনাকে সতর্ক হতে হবে। নামকরণ যদি একটি বিশেষ নাম দিয়ে করা হয় (mycustomkey ইত্যাদি), আপনাকে অবশ্যই সঠিক ফাইলগুলি সনাক্ত করতে হবে। কমান্ড উদাহরণ নিম্নরূপ:

cd ~/.ssh/ rm id_rsa id_rsa.pub # বা rm id_ed25519 id_ed25519.pub

আপনি যদি একটি নতুন প্রকল্পে বা অন্য ব্যবহারকারীর সাথে কাজ করতে যাচ্ছেন তবে এই ফাইলগুলি মুছে দিন। যাইহোক, যদি আপনি একটি একক সার্ভারে একাধিক কী নিয়ে কাজ করেন, তাহলে আপনাকে অবশ্যই সতর্ক থাকতে হবে যাতে ভুল ফাইলটি মুছে না যায়।

2.2 রিমোট সার্ভারে কী অপসারণ করা হচ্ছে

সার্ভারের মাধ্যমে Linux SSH কী অপসারণের ধাপে এগিয়ে যাওয়ার সময়, আপনি যে ব্যবহারকারীর সাথে রিমোট মেশিনে সংযোগ করছেন ~/.ssh/authorized_keys আপনাকে ফাইলে সংরক্ষিত লাইনটি মুছতে হবে। আপনি এই মত একটি কর্ম অনুসরণ করতে পারেন:

# সার্ভারে লগ ইন করুন৷ ssh [email protected] # তারপরে আপনার হোম ডিরেক্টরিতে যান এবং অনুমোদিত_কি ফাইলটি খুলুন ন্যানো ~/.ssh/authorized_keys # আপনি যে লাইনটি মুছতে চান সেটি খুঁজুন এবং এটি সরিয়ে ফেলুন।

যেমন, id_rsa.pub একটি দীর্ঘ লাইন হিসাবে বিষয়বস্তু অনুমোদিত_কী মধ্যে উপস্থিত হয়। এই লাইন বা লাইন সনাক্ত করুন এবং সম্পূর্ণরূপে মুছে ফেলুন. আপনি যখন সংরক্ষণ করেন এবং প্রস্থান করেন, সার্ভারে প্রবেশ করার জন্য সেই কীটির অনুমতি প্রত্যাহার করা হয়।

2.3 একটি বিশেষ পদ্ধতি: ssh-কপি-আইডি সঙ্গে বিপরীত প্রক্রিয়া

ssh-কপি-আইডি, প্রায়ই কী যোগ করতে ব্যবহৃত হয়। যাইহোক, কোন বিল্ট-ইন "আনইনস্টল" বিকল্প নেই। আবার ssh-কপি-আইডি সাথে কী যোগ করা হয়েছে, অনুমোদিত_কী এই লাইনগুলি ম্যানুয়ালি মুছে ফেলা প্রয়োজন কারণ সেগুলি ফাইলের নির্দিষ্ট লাইনের সাথে মেলে। তাই সরাসরি ssh-কপি-আইডি -আর লাইক কমান্ড দিয়ে মুছে ফেলা সমর্থিত নয়। অতএব, আপনি সম্পাদকের সাথে অথবা একটি স্ক্রিপ্ট প্রস্তুত করে অনুমোদিত_কীগুলি সাফ করতে পারেন।

3. লিনাক্স এসএসএইচ কী অপসারণের সুবিধা এবং অসুবিধা

একটি পদ্ধতি প্রয়োগ করার আগে ভাল এবং মন্দ ওজন সম্ভাব্য সমস্যা প্রতিরোধ করতে সাহায্য করে। এখানে কী মুছে ফেলার প্রক্রিয়ার সুবিধা এবং অসুবিধাগুলি রয়েছে:

3.1 সুবিধা

- নিরাপত্তা বৃদ্ধি: আপনি পুরানো কীগুলি প্রত্যাহার করে সম্ভাব্য আক্রমণের সারফেস কমিয়েছেন যা ব্যবহার করা হয় না বা আপস করা হতে পারে।

- পরিচ্ছন্ন ব্যবস্থাপনা: আপনি সহজেই দলের মধ্যে বিদায়ী ব্যক্তিদের অ্যাক্সেস বন্ধ করতে পারেন। এটি পরিচালনাযোগ্যতা বাড়ায়।

- নিয়মিত আপডেট: নিয়মিত মুছে ফেলা এবং পুনরায় তৈরি করা নিশ্চিত করতে পারে যে আপনি ক্রমাগত আধুনিক এনক্রিপশন অ্যালগরিদম ব্যবহার করেন৷

3.2 অসুবিধা

- ভুল কী মুছে ফেলা: ভুল ফাইল বা লাইন মুছে ফেলার ফলে আপনি সিস্টেমে অ্যাক্সেস হারাতে পারেন।

- অ্যাক্সেসের অস্থায়ী ক্ষতি: অপারেশন চলাকালীন, অনভিজ্ঞ ব্যবহারকারীদের পুনরায় সংযোগ করতে অসুবিধা হতে পারে।

- শ্রম খরচ: বিপুল সংখ্যক সার্ভার বা ব্যবহারকারীর জন্য এই প্রক্রিয়া পরিচালনা করা সময়সাপেক্ষ হতে পারে।

অতএব, আপনার অপ্রত্যাশিত ঝুঁকির পাশাপাশি সুবিধাগুলি বিবেচনা করা উচিত এবং পরিকল্পিত এবং সতর্কতার সাথে লেনদেনগুলি সম্পাদন করা উচিত।

4. বিকল্প বা অতিরিক্ত পদ্ধতি

SSH কী অপসারণ ছাড়াও, অন্যান্য পদ্ধতি আছে। এই বিভাগটি পর্যালোচনা করা কিছু নির্দিষ্ট পরিস্থিতিতে সুবিধাজনক হতে পারে:

4.1 পাসফ্রেজ আপডেট

যদি SSH নিরাপত্তা কনফিগারেশন আপনি যদি শুধুমাত্র ভিত্তিতে মূল পাসওয়ার্ড পরিবর্তন করতে চান, ssh-keygen -p কমান্ড দিয়ে পাসফ্রেজ রিফ্রেশ করা যেতে পারে। এটি কী সম্পূর্ণরূপে মুছে ফেলা ছাড়াই নিরাপত্তা স্তর বৃদ্ধি করে।

4.2 কী প্রত্যাহার তালিকা (KRL)

OpenSSH 6.2 এবং তার উপরে, কী প্রত্যাহার তালিকা (KRL) বৈশিষ্ট্য উপলব্ধ। সুতরাং সার্ভারে, আপনি কোন কীগুলি অবৈধ বা কোন শংসাপত্র গ্রহণ করা হবে না তার একটি তালিকা রাখতে পারেন। ssh-keygen -k -f প্রত্যাহার করা_কী KRL যেমন কমান্ড দিয়ে তৈরি করা যেতে পারে এবং SSH সেই অনুযায়ী কনফিগার করা যেতে পারে।

4.3 SSH কনফিগারেশন ফাইল দিয়ে ব্লক করা

সার্ভারের দিকে, /etc/ssh/sshd_config ব্যবহারকারী বা নির্দিষ্ট কী ধরনের কিছু প্যারামিটার দিয়ে ব্লক করা যেতে পারে। যেমন পাসওয়ার্ড প্রমাণীকরণ নম্বর আপনি সেটিংসের সাথে শুধুমাত্র কী-ভিত্তিক অ্যাক্সেসের অনুমতি দিতে পারেন এবং ইচ্ছা করলে DMZ বা পরীক্ষা সিস্টেমের জন্য বিভিন্ন নীতি তৈরি করতে পারেন। যাইহোক, এটি এমন একটি পদ্ধতি যা "কী মুছে ফেলার" পরিবর্তে সামগ্রিক অ্যাক্সেস প্রোটোকল পরিবর্তন করে।

5. কংক্রিট উদাহরণ এবং টিপস

আসুন অনুশীলনে কীভাবে এগিয়ে যেতে হয় তার কয়েকটি উদাহরণ দেওয়া যাক:

- উন্নয়ন দলের উদাহরণ: আপনার 5 জনের একটি দল আছে। চলে যাওয়া একজনের জন্য

অনুমোদিত_কীফাইল থেকে এর লাইন মুছে ফেলাই যথেষ্ট। উপরন্তু, যে ব্যক্তির স্থানীয় মেশিনে ব্যক্তিগত কী এছাড়াও মুছে ফেলা উচিত। - সার্ভার স্থানান্তর: অবকাঠামো পরিবর্তন করার সময়, আপনি পুরানো সার্ভারের সমস্ত SSH কীগুলি বাতিল করেন এবং আপনার নতুন সার্ভারে শুধুমাত্র বর্তমান কীগুলি ব্যবহার করুন৷ এইভাবে, অক্ষম সিস্টেমগুলির দুর্বলতাগুলি পুনরুজ্জীবিত করা হবে না।

- জরুরী দৃশ্যকল্প: যদি সন্দেহ হয় যে একটি চাবি ফাঁস বা চুরি হয়েছে, লিনাক্স এসএসএইচ কী অপসারণ আপনি এটি করে অননুমোদিত অ্যাক্সেস রোধ করতে পারেন। তারপরে আপনি একটি নতুন কী তৈরি এবং যোগ করে আপনার সিস্টেমে সংযোগ করতে পারেন।

এই উদাহরণগুলি দেখায় যে মূল অপসারণের সিদ্ধান্তটি বিভিন্ন স্কেল এবং পরিস্থিতিতে কতটা গুরুত্বপূর্ণ হতে পারে।

6. বাহ্যিক এবং অভ্যন্তরীণ লিঙ্ক

আপনার যদি SSH সম্পর্কে আরও গভীর তথ্যের প্রয়োজন হয় OpenSSH অফিসিয়াল সাইট আপনি (DoFollow) এর মাধ্যমে সমস্ত ডকুমেন্টেশন অ্যাক্সেস করতে পারেন।

উপরন্তু, আমাদের সাইটে লিনাক্স আপনি আমাদের বিভাগের অধীনে বিভিন্ন কনফিগারেশন উদাহরণগুলিও দেখতে পারেন।

7. সারাংশ এবং উপসংহার

লিনাক্স এসএসএইচ কী অপসারণনিরাপত্তা এবং ব্যবস্থাপনার ক্ষেত্রে একটি অপরিহার্য পদক্ষেপ। নিরাপত্তা লঙ্ঘন, দল পরিবর্তন বা কেবল শৃঙ্খলা বজায় রাখার মতো কারণে SSH কী মুছে ফেলা হচ্ছে আপনি চাইতে পারেন. প্রক্রিয়াটি মূলত দুটি ধাপ নিয়ে গঠিত: আপনার স্থানীয় কী সাফ করা এবং অনুমোদিত_কী ফাইলে প্রাসঙ্গিক লাইনগুলি সরান।

এই পর্যায়ে আপনার সতর্ক হওয়া উচিত, SSH নিরাপত্তা কনফিগারেশন এটি সুপারিশ করা হয় যে আপনি একটি লিখিত নীতির সাথে আপনার প্রক্রিয়াগুলি পরিচালনা করুন এবং দলের মধ্যে সমন্বয় নিশ্চিত করুন৷ আপ-টু-ডেট ক্রিপ্টোগ্রাফিক পদ্ধতি ব্যবহার করে, পর্যায়ক্রমিক চেক করা এবং অব্যবহৃত কীগুলি অক্ষম করা সাইবার আক্রমণের বিরুদ্ধে একটি গুরুত্বপূর্ণ ঢাল তৈরি করে। মনে রাখবেন, একটি ছোট অবহেলা একটি বড় তথ্য লঙ্ঘনের দরজা খুলে দিতে পারে।

প্রায়শই জিজ্ঞাসিত প্রশ্নাবলী (FAQ)

1. লিনাক্স এসএসএইচ কী অপসারণের জন্য সিস্টেমে লগ ইন করা কি প্রয়োজনীয়?

সাধারণত হ্যাঁ। SSH কী মুছে ফেলা হচ্ছে আপনার সার্ভারে অ্যাক্সেস থাকতে হবে। লগ ইন করলে অনুমোদিত_কী স্থানীয় হলে আপনি ফাইলটি সম্পাদনা করতে পারেন ~/.ssh আপনি আপনার ফোল্ডারে ফাইল মুছে ফেলতে পারেন. যাইহোক, যদি প্রক্রিয়া চলাকালীন আপনার কাছে একটি ভিন্ন পদ্ধতির মাধ্যমে অ্যাক্সেস থাকে (উদাহরণস্বরূপ, রুট কনসোল), আপনি লগ ইন না করেই সম্পাদনা করতে পারেন।

2. SSH কী মুছে ফেলার পরে পুনরায় সংযোগ করতে আমাকে কী করতে হবে?

আপনি যদি পুরানো কীটি মুছে ফেলে থাকেন তবে সেই কীটির সাথে সংযোগ আর সম্ভব হবে না। একটি নতুন SSH নিরাপত্তা কনফিগারেশন আপনি যদি পরিকল্পনা করছেন ssh-keygen আপনার কমান্ড দিয়ে নতুন কী তৈরি করা উচিত এবং অনুমোদিত_কী আপনাকে অবশ্যই ফাইলটিতে সর্বজনীন কী যোগ করতে হবে।

3. আমি একাধিক সার্ভারে একই কী ব্যবহার করি, আমি কি তাদের সব থেকে এটি সরিয়ে ফেলব?

আপনি যদি কীটি সম্পূর্ণরূপে নিষ্ক্রিয় করতে চান, হ্যাঁ, সমস্ত সার্ভারে অনুমোদিত_কী আপনাকে রেকর্ডগুলিও মুছতে হবে। অন্যথায়, বিভিন্ন সার্ভার এখনও অ্যাক্সেস করা যেতে পারে।

মন্তব্য করুন