SELinux Nedir, Nasıl Devre Dışı Bırakılır? Kapsamlı Rehber

SELinux (Security-Enhanced Linux), Linux sistemlerinde güvenliği artırmak için tasarlanmış güçlü bir güvenlik modülüdür. Bu makalede, SELinux’un ne olduğunu, nasıl çalıştığını ve gerektiğinde nasıl devre dışı bırakılacağını detaylı bir şekilde inceleyeceğiz.

SELinux Nedir?

SELinux, Linux çekirdeğine entegre edilmiş bir Zorunlu Erişim Kontrolü (Mandatory Access Control – MAC) mekanizmasıdır. National Security Agency (NSA) tarafından geliştirilen bu sistem, geleneksel Linux güvenlik modelini önemli ölçüde güçlendirir.

SELinux’un Temel Özellikleri:

- Zorunlu Erişim Kontrolü (MAC) sağlar

- Sistem kaynaklarına erişimi sıkı bir şekilde kontrol eder

- Güvenlik politikalarını uygular

- Sistem saldırılarına karşı koruma sağlar

- Uygulama izolasyonunu artırır

SELinux Nasıl Çalışır?

SELinux, sistemdeki her nesne (dosya, süreç, port vb.) için bir güvenlik bağlamı tanımlar. Bu bağlam, nesnenin kimliğini ve erişim haklarını belirler. SELinux, bu bağlamları kullanarak erişim kararları verir.

SELinux’un Çalışma Modları:

- Enforcing Modu: SELinux politikaları tam olarak uygulanır. İzinsiz erişimler engellenir ve loglanır.

- Permissive Modu: Politikalar uygulanmaz, ancak ihlaller loglanır. Test ve sorun giderme için kullanışlıdır.

- Disabled Modu: SELinux tamamen devre dışı bırakılır. Güvenlik açısından önerilmez.

SELinux’un Avantajları

SELinux, sistem güvenliğini birçok açıdan güçlendirir:

- Sıkı erişim kontrolü sayesinde saldırı yüzeyini azaltır

- Kötü amaçlı yazılımların etkisini sınırlar

- Sistem bütünlüğünü korur

- Veri sızıntılarını önlemeye yardımcı olur

- Uyumluluk gereksinimlerini karşılamaya yardımcı olur (örn. PCI DSS)

SELinux’un Dezavantajları

SELinux’un bazı dezavantajları da vardır:

- Karmaşık yapısı nedeniyle öğrenme eğrisi diktir

- Yanlış yapılandırma, sistem işlevselliğini etkileyebilir

- Bazı uygulamalarla uyumluluk sorunları yaşanabilir

- Performans üzerinde küçük bir etkisi olabilir

SELinux Durumunu Kontrol Etme

SELinux’un mevcut durumunu kontrol etmek için aşağıdaki komutları kullanabilirsiniz:

getenforce

sestatusBu komutlar, SELinux’un hangi modda çalıştığını ve genel durumunu gösterecektir.

Linux terminalinde SELinux durum kontrolü ve getenforce komutu

SELinux’u Geçici Olarak Devre Dışı Bırakma

SELinux’u geçici olarak devre dışı bırakmak için (sistem yeniden başlatılana kadar):

sudo setenforce 0Bu komut, SELinux’u Permissive moda geçirir. Enforcing moda geri dönmek için:

sudo setenforce 1SELinux’u Kalıcı Olarak Devre Dışı Bırakma

Uyarı: SELinux’u kalıcı olarak devre dışı bırakmak, sistem güvenliğini önemli ölçüde azaltabilir. Bu adımı yalnızca gerekli olduğunda ve sonuçlarını tam olarak anladığınızda gerçekleştirin.

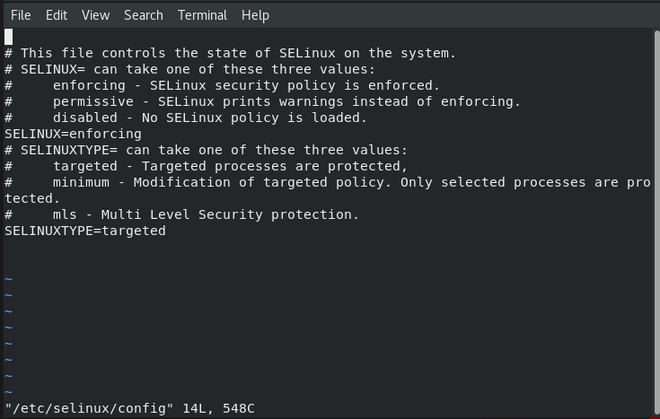

- SELinux yapılandırma dosyasını düzenleyin:

sudo nano /etc/selinux/config - SELINUX parametresini “disabled” olarak değiştirin:

SELINUX=disabled - Dosyayı kaydedin ve kapatın.

- Sistemi yeniden başlatın:

sudo reboot

SELinux Politikalarını Yönetme

SELinux politikalarını yönetmek ve özelleştirmek için çeşitli araçlar mevcuttur:

- semanage: SELinux politika yönetimi için kullanılır

- audit2allow: SELinux ihlallerini analiz eder ve politika modülleri oluşturur

- setsebool: SELinux boolean değerlerini ayarlar

- seinfo: Politika bileşenleri hakkında bilgi verir

SELinux Sorun Giderme

SELinux ile ilgili sorunları gidermek için:

- SELinux loglarını kontrol edin:

sudo cat /var/log/audit/audit.log | grep AVC - SELinux boolean değerlerini gözden geçirin:

getsebool -a - Dosya ve dizin bağlamlarını kontrol edin:

ls -Z - SELinux sorun giderme aracını kullanın:

sealert -a /var/log/audit/audit.log

Sonuç

SELinux, Linux sistemlerinde güvenliği önemli ölçüde artıran güçlü bir araçtır. Karmaşıklığına rağmen, doğru yapılandırıldığında sistem güvenliğine büyük katkı sağlar. SELinux’u devre dışı bırakmak yerine, onu anlamak ve doğru yapılandırmak, uzun vadede daha iyi bir güvenlik stratejisi olacaktır. Ancak, bazı durumlarda SELinux’u devre dışı bırakmak gerekebilir. Bu durumda, bu makalede açıklanan adımları dikkatle uygulayın ve sistem güvenliğini başka yöntemlerle güçlendirmeyi unutmayın.

Bir yanıt yazın